前段时间,银行和GOV的项目给我难到自闭了,一个月就只挖了一个弱口令。对于我这个野生成长四五年的实习生来说,实在是有点打击人。

0x00 前期

拿到测试范围清单后,首先用脚本获取了下各个子站的标题,基本都是XXX管理系统。浏览器查看后,各个子站也大同小异,纯登录系统,带验证码。这些系统基本都是jsp写的,逮到了两个没有验证码的小宝贝,一番暴力破解,小宝贝对我说:别爱我,没结果。又看到了两个站返回的Set-Cookie头:rememberMe=deleteMe; 很明显,这是Apache Shiro。打了一波exp,没有反应,放弃。搞了三天啥都没搞出来,和女朋友出去玩散散心,还是很高兴。

0x01 初显进展

测试范围内有六个门户网站,其中四个静态站(也不知道是不是伪静态,没拿下来),还有两个动态站。一个是Java写的,一个是PHP写的。出于对Java的敬畏之心,我对PHP下了手。是个伪静态站,URL是这样的:http://www.xxx.cn/index.php/lists/68.html,可是暴露的很明显。尝试还原为参数值,失败,显示下图页面:

很典型的MVC架构站,尝试指纹识别、浏览robots.txt,一无所获。看了下前台功能,除了浏览新闻就是下载文件,下载的文件名经过了MD5 hash,放弃任意文件下载。没有什么其他的功能点了,啥都不用考虑了,扫Web目录。

扫到了composer.json、composer.lock、.htaccess以及readme.md。前两个是composer包管理器的文件,.htaccess是Apache的配置文件,能够直接下载有点奇怪。重头戏就在readme.md了,查看得知此CMS名为PCCMS,基于ThinkPHP 5.1开发。百度了一下,并没有发现PCCMS的源代码,也没有相关漏洞信息,太小众了吧。以前也见过很多识别不出来的CMS,可能有的人就是喜欢用小众CMS?百度啥也没找到,谷歌也不用说了,中国人自己都用的不多,哪有外国人去关注这小CMS。

又去仔仔细细地浏览了下载下来的文件,composer.json里都是些开源组件的信息,又臭又长,又去看了下readme.md。里面给了后台管理页面截图的地址,我进不去后台,看看后台长什么样子不过分吧哈哈。复制截图地址在浏览器打开,UI挺好看的,仔细再看看,看到了YZNCMS几个字。百度了一下,找到了gitee的项目地址。好家伙,readme里提到是基于ThinkPHP 5.1开发的,其实是基于YZNCMS三次开发的。

直接去找TP 5.1的RCE payload,没有什么反应,估计是被修复了。看了下YZNCMS的目录结构,和TP没有什么不一样,通过阅读源代码确认RCE被修复了。但是我发现了一个有趣的文件——yzncms.sql,这是MySQL的备份文件。试着在网站上访问yzncms.sql,404。改名为pccms.sql,弹出了下载框,28M,有戏。

0x02 登录旁站

本来以为这单纯是建站时用于创建表结构用的,打开后发现,居然还有文章信息。看起来不再简单了,直接搜索password,在pccms_admin表找到了两个账户密码。密码都有盐,admin的密码解出来是admin,登录不上后台,意料之中。根据账户的最后登录时间戳来看,这CMS最晚的备份时间是去年7月,一个站用admin做密码,很难保证一年不被日。另一个账户的密码没解出来,思路这时候又断掉了。去看了测试范围外的一个子站,也是相同cms,ping一下IP,是个旁站。直捣黄龙,下载pccms.sql,发现两个站管理员账号密码居然一样?尝试去登录,依旧失败。去对比了两个sql文件的sha1哈希值,一模一样,操……又看了一下用户名,另一个用户名和子域名有相同之处,这个备份文件无疑是从旁站复制过来的了,可能是去年7月迁移了服务器。

admin没搞定,只能打剩下的那个账户的主意了。虽然cmd5解不开,但是我有hashcat呀。把哈希值和盐都复制出来,用hashcat配上我的辣鸡1050ti显卡,几秒钟不到居然跑出了密码,123456操……

登录网站,失败;登录旁站,成功。操,旁站在测试清单之外。去向老师傅请示了一下,老师傅说先别测。我也累了,休息了。

第二天,老师傅说,旁站也在测试范围之内。

0x03 自助提权

此时已经是项目第六天,也就是昨天。登进了旁站的后台,当前用户是编辑权限。编辑也好, 比之前的普通会员权限大多了,还能编辑文章。

我的目标只有一个,拿shell。一波操作猛如虎,附件管理、图片上传、广告位上传,都试了一遍,一共两个上传接口,CMS自带的和Ueditor的,文件后缀限制的死死的,文件名md5哈希过,看样子是没办法绕过去了。

这时,一处不应出现的逻辑漏洞出现了。在管理员管理功能点,我发现了这个

操作之后,系统提示修改成功

绝了,此功能堪称自助提权,逻辑漏洞中的黑洞。

0x04 getshell

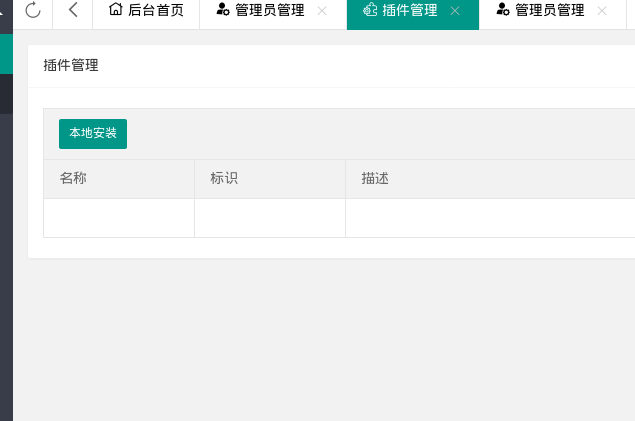

刷新页面,加载超管的功能模块,主要增加了会员管理、角色管理、模型管理模块。三个模块没有一处上传点,这时候我在“其他”模块里找到了插件管理功能,显眼的本地安装吸引了我的注意力。

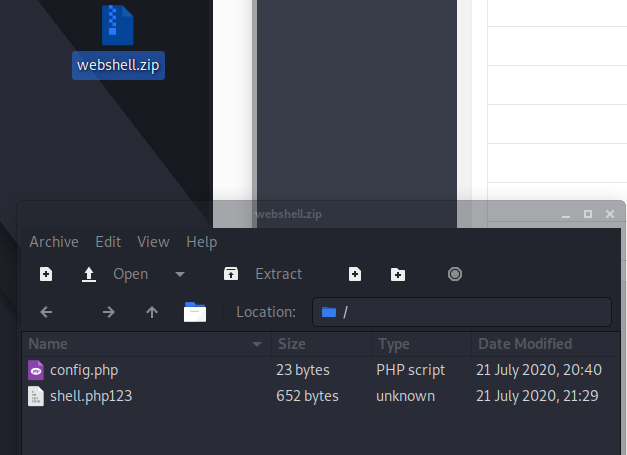

结合我对应用开发的认知,以及之前日Empire CMS、WordPress的经验,Web应用的功能基本都是由脚本实现。那么,这个插件也会是php写的,想拿到shell,需要构造一个恶意插件安装包。在gitee项目页面搜罗了一番,找到了一个手册,手册里什么都有,唯独插件开发那栏是空的。那么只剩一条路了,代码审计。看了下addons.php的代码,船头调用API到船尾,我没造过船,看不懂,放弃。其实还有一条路,黑盒测试嘛,凭感觉。

按照其他插件的目录结构,我创建了一个config.php,其内容是:

<?php

return null;

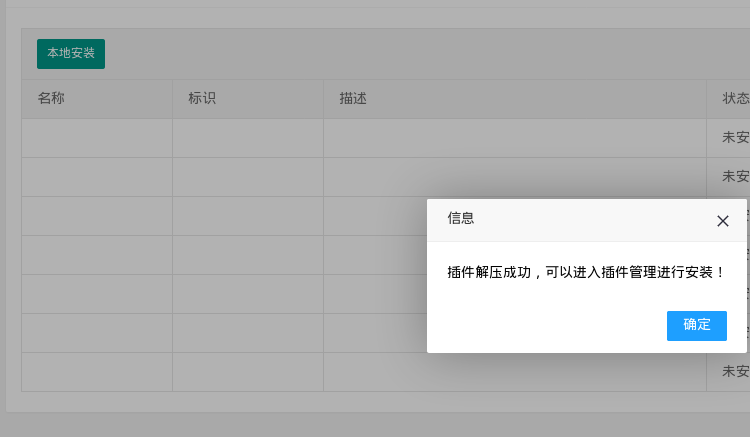

?>又创建了一个info.php,调用phpinfo()函数,为了防止触发WAF规则,我习惯先上一段正常代码。将两个文件压缩后,直接上传,系统弹出这样的提示:

看来也就是个普通压缩包,根据gitee项目的目录结构,我确定插件解压在addons目录下,路径格式为: /addons/插件安装包名/文件名。访问了下插件目录,因为没有默认索引页,服务端响应403,表示目录存在。又访问了info.php,还是403,这就不正常了。根据之前的TP环境搭建经验,可能是.htaccess中的url重写功能影响了对shell的直接访问。那么,可以在目录下重写一个.htaccess,覆盖apache的配置。于是我写了这样一段.htaccess:

<FilesMatch "info">

SetHandler application/x-httpd-php

</Filesmatch>这个配置文件的作用是,把文件名包含info的文件,都当作php脚本解析。重新访问info.php后,我发现配置并没有生效。因为…这个Web容器根本不是Apache!!!看了下响应头,是openresty。我对这玩意非常陌生,一直认为只有CDN服务器才会用它。

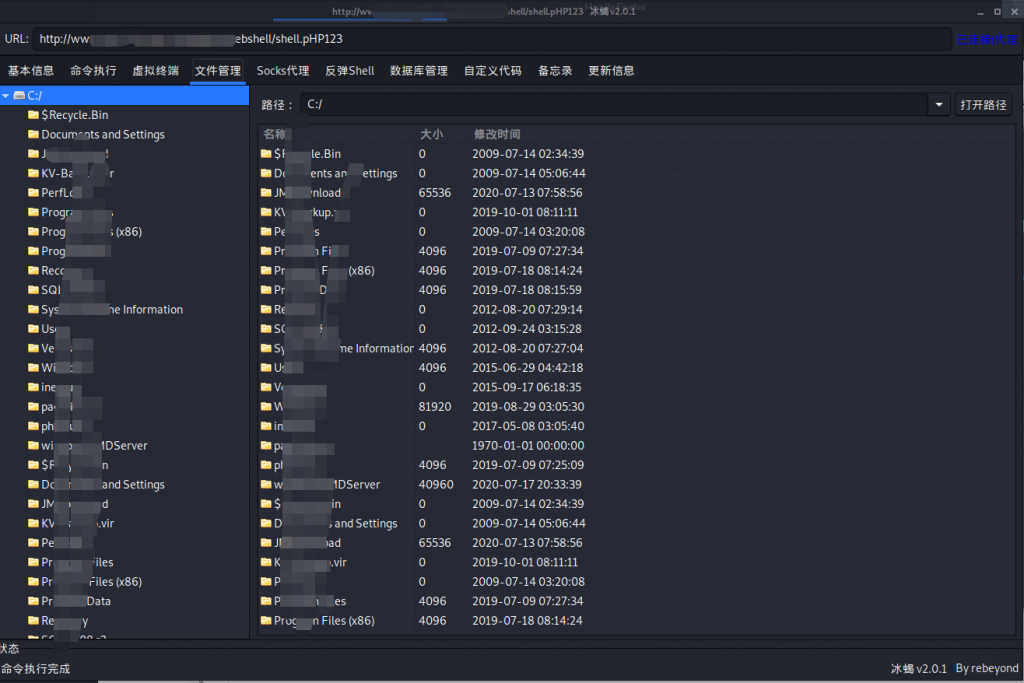

换个思路,php不能解析,是不是整个addons目录都被配置为不可访问。我又传了txt纯文本,发现可以访问到文本内容。此目录有访问权限,只是不能访问PHP。我试着将php1-php7所有的后缀都打包成一个插件安装包,然而还是403。试着转换大小写,访问pHP,还是失败。可能使无视大小写,而且php1-php7都在黑名单里吧。最后,第七次上传安装包时,我用了php12345的后缀,通过访问pHP12345,成功看到蓝色的phpinfo,解析了,shell稳了。前前后后七次,终于要拿到shell了,我又有出息了=_=。直接上冰蝎马:

给冰蝎设置好测试用的代理,连接shell。然而,冰蝎一直在转圈圈,加载信息。看了看burp的http记录,发现只发了两个包,获取了两次密钥。两次都没被拦截,冰蝎也没有发第三个包,问题可能不在服务端。排查了一下,恍然大悟。我用畸形后缀解析了shell,冰蝎不能根据扩展名识别脚本类型,手动设置为php后,成功连接。

整个过程梳理起来,发现并不是很难。不轻易放弃,关注细节,总是能挖到洞的。

php123456为啥可以解析

这个openresty貌似反向代理到nginx了,和nginx的配置有关

FastAdmin二开

好嘞,谢谢提醒

阿达

阿巴阿巴

您好,可以转载您博客的文章到公众号:hackctf吗,感谢。

不经常看评论,感谢尊重知识产权

前面不是说php不能解析吗,为什么最后说手动改成php就能连接上

前面使用了解析漏洞,运行了phpinfo呀

师傅我说的是冰蝎连接那里,就是冰蝎不解析php123,那怎么连接上的

脚本是由服务端解析的,冰蝎只是个客户端工具,发送加密代码由服务端来运行。

您好,可以转载文章到公众号:沉淀Hack 吗,谢谢大大

标注作者和原文地址就好

Saved as a favorite, I really like your web site!

Some truly interesting info , well written and broadly user genial .

Howdy, a helpful article for sure. Thank you.

Thank you for your post.

I really like and appreciate your post. Fantastic.

Very good post.Really thank you! Much obliged.

I used to be able to find good information from your blog articles.

Rolex padding formal approach .For related information, please see:replica rolex

Very neat article post.Much thanks again. Will read on…

Great article post.Really looking forward to read more. Awesome.

I really liked your article. Much obliged.

Thank you ever so for you blog.Really thank you! Keep writing.

provigil medication provigil online [url=]provigil medication [/url]

Muchos Gracias for your post.Really thank you! Really Cool.

Fantastic blog article.Much thanks again. Fantastic.

I really like and appreciate your blog.Much thanks again. Keep writing.

A big thank you for your article.Really looking forward to read more. Keep writing.

I loved your blog.Much thanks again. Cool.

I really like and appreciate your blog post.Much thanks again. Keep writing.

A round of applause for your post.Thanks Again. Really Cool.

A round of applause for your article.Really looking forward to read more. Will read on…

Awesome article.Really looking forward to read more. Great.

A big thank you for your blog article.

Very good blog article.Much thanks again. Want more.

Muchos Gracias for your article.Much thanks again. Will read on…

Thank you ever so for you blog post. Will read on…

Fantastic article post.Thanks Again. Keep writing.

Pretty impressive article. I just stumbled upon your site and wanted to say that I have really enjoyed reading your opinions. Any way I’ll be coming back and I hope you post again soon.

Thank you ever so for you article.Thanks Again. Want more.

Wow, great blog article.Really thank you! Great.

Nice blog. Could someone with little experience do it, and add updates without messing it up? Good information on here, very informative.

Appreciate you sharing, great blog article.Thanks Again. Awesome.

Appreciate you sharing, great blog post. Great.

Great blog article.Really looking forward to read more. Great.

does ivermectin kill tapeworms covid ivermectin

Say, you got a nice blog.Really thank you!

I really like and appreciate your blog article.Thanks Again. Cool.

Awesome blog article. Awesome.

Organik kullanicilar olunca güzel oluyor böyle??Loading…

I really like and appreciate your blog.Much thanks again. Fantastic.

Enjoyed every bit of your blog. Will read on…

I loved your article.Much thanks again. Keep writing.

I loved your post.Much thanks again. Really Cool.

I encountered your site after doing a search for new contesting using Google, and decided to stick around and read more of your articles. Thanks for posting, I have your site bookmarked now.

I loved your blog. Awesome.

How do I subscribe to your blog? Thanks for your help.

Magnificent beat ! Can I be your apprentice? Just kidding!

I really like and appreciate your blog article.Thanks Again. Really Great.

Looking forward to reading more. Great article. Cool.

Thank you for your article post.Thanks Again. Really Great.

I just bookmarked your page.

Interested in more information. How can I reach you?

proscar generic proscar generic finasteride purpose

Very informative article post.Really thank you! Really Cool.

A big thank you for your blog post.Thanks Again. Awesome.

Thanks so much for sharing.

Great blog article.

bonjour I love Your Blog can not say I come here often but im liking what i c so far….

Well, I don’t know if that’s going to work for me, but definitely worked for you! 🙂 Excellent post!

I want to see your book when it comes out.

Very informative article.Much thanks again. Really Great.

A round of applause for your post.Really looking forward to read more. Awesome.

Thanks for sharing.

bookmarked!!, I really like your website!

Dead pent subject material , thanks for information .

Thanks on your marvelous posting! I genuinely enjoyed reading it, you will be a great author.I will always bookmark your blog and will eventually come back later in life. I want to encourage you continue your great writing, have a nice evening!

Enjoyed every bit of your blog.Thanks Again. Much obliged.

Well, I don’t know if that’s going to work for me, but definitely worked for you! 🙂 Excellent post!

Hello, I enjoy reading all of your article post. I wanted to writea little comment to support you.

Very neat article. Will read on…

wow, awesome article post. Awesome.

Great article post.Really thank you! Fantastic.

wow, awesome article.Really thank you! Keep writing.

Thank you ever so for you article post.Thanks Again. Keep writing.

I really liked your article post.Really looking forward to read more. Awesome.

wow, awesome post.Thanks Again. Great.

Great article.Really looking forward to read more. Will read on…

I loved your blog.Really thank you! Great.

I really like and appreciate your blog post. Really Great.

I just saved your page.

Looking forward to reading more. Great post.Really thank you! Keep writing.

Muchos Gracias for your blog article.Much thanks again.

Advanced reading here!

Woh I enjoy your content , saved to bookmarks!

Just wanted to say thank you!

I really admire your writing!

Hello. Such a nice post! I’m really appreciate it.{ It will be great if

How can I get more useful info?

I loved your blog.Much thanks again. Awesome.

Interested in more info. How can I contact you?

I really like and appreciate your article.Thanks Again. Really Cool.

I really liked your blog article.Thanks Again. Really Great.

Appreciate you sharing, great blog.Really thank you! Really Great.

Enjoyed every bit of your blog post.Really thank you! Great.

genericelocontretinoinhormonedayhydrochloride pharmacy generic

A big thank you for your blog post.Really thank you! Great.

A round of applause for your blog article.Thanks Again. Great.

Muchos Gracias for your article.Really thank you! Really Great.

Thank you for your article post. Great.

Very informative blog post.Much thanks again. Want more.

Muchos Gracias for your blog post.Much thanks again. Really Great.

Appreciate you sharing, great blog post. Want more.

Just wanted to say thanx!

wow, awesome blog post.Really looking forward to read more. Cool.

Interested in more info. How can I contact you?

We’re developing a conference, and it looks like you would be a great speaker.

I don’t normally comment on blogs.. But nice post! I just bookmarked your site

I really admire your writing!

modafinil reviews – generic provigil provigil vs nuvigil

alcohol and sildenafil how does sildenafil work for ed

Fantastic article post.Much thanks again. Cool.

Great info! Keep post great articles.

Say, you got a nice blog.Thanks Again. Fantastic.

Thanks so much for sharing.

Interested in more information. How can I reach you?

Great blog article.Really thank you! Will read on…

Thank you for your article post.Really thank you! Keep writing.

Just wanted to say thank you!

I really liked your article post.Really looking forward to read more.

Thank so much for helping me.

Thank you for sharing.

I really like and appreciate your article.Thanks Again. Will read on…

Just wanted to say thank you!

Good day! Do you use Twitter? I’d like to follow you if that would beok. I’m undoubtedly enjoying your blog and look forward to new posts.

Appreciate you sharing, great article. Cool.

hydroxychloroquine malaria hydroxychloroquine covid 19

Wow, great blog article.Really looking forward to read more. Want more.

I can’t go into details, but I have to say its a good article!

Just wanted to say thanks!

I really admire your writing!

Thank you for your hard work.

A round of applause for your post.Really looking forward to read more. Much obliged.

I really liked your post.Thanks Again. Want more.

Thank you ever so for you post.Really looking forward to read more. Fantastic.

blood pressure effected by anxiety stromectol stromectol

Muchos Gracias for your blog post.Really thank you! Keep writing.

A big thank you for your blog post.Really looking forward to read more. Want more.

Just wanted to say thanx!

Thank so much for helping me.

Thanks for sharing.

Thanks for your hard work.

Just wanted to say thank you!

Just wanted to say thanx!

Very good information thanks so much!

I’ll right away take hold of your rss as I can’t to find your email subscription hyperlink or newsletter service. Do you have any? Kindly permit me realize so that I may subscribe. Thanks.

Wow, great blog article. Really Great.

How can I get more useful info?

Just stumble upon your blog from from time to time. nice article

Thanks so much for your hard work.

Saved as a favorite, I really like your blog!

onlinepharmacy supremesuppliersmumbai.com on line pharmacy

How can I get more useful info?

I just saved your site.

A big thank you for your article. Really Cool.

I want to see your book when it comes out.

Interested in more information. How can I reach you?

Awesome blog.Really looking forward to read more. Keep writing.

Thank you very much for helping me.

It was a good article, thank you

Great blog.Really thank you! Really Great.Loading…

Enjoyed every bit of your article.Really thank you! Keep writing.

I just bookmarked your webpage.

I really like your writing!

I just bookmarked your website.

How can I get more helpful info?

I imagine so. Very good stuff, I agree totally.

I loved your blog.Much thanks again. Much obliged.

Thank you very much for helping me.

Very good information thanks so much!

I just bookmarked your website.

Do you offer workshops?

Just stumble upon your blog from from time to time. nice article

Very good info thanks so much!

Muchos Gracias for your article.Really looking forward to read more. Really Great.

Zecsgb – help with paper writing Zcidph rbjvos

A round of applause for your blog article.Really thank you!

Thanks so much for sharing.

How can I get more useful info?

A big thank you for your blog post.Thanks Again. Really Cool.

Really informative article post.Thanks Again. Cool.

Thank you for your hard work.

Interested in more info. How can I contact you?

I just saved your page.

I just bookmarked your webpage.

Very good information thanks so much!

Muchos Gracias for your article.Really thank you! Cool.

Thanks for your hard work.

Enjoyed every bit of your blog.Really thank you! Want more.

I really admire your writing!

Awesome blog.Thanks Again.

Appreciate you sharing, great blog.Much thanks again. Really Cool.

Wow, great article post.Really thank you! Really Great.

Say, you got a nice blog.Much thanks again. Want more.

Appreciate you sharing, great blog.Much thanks again. Want more.

Thanks so much for your hard work.

Wow, great article. Keep writing.

Emeğinize sağlık, bilgilendirmeler için teşekkür ederim.

Very neat article post.

Thank you for sharing.

I really admire your writing!

Really informative blog article. Will read on…

I really liked your article.Much thanks again. Fantastic.

Just wanted to say thanx!

Fantastic article.Really looking forward to read more. Awesome.

Our local network of agencies has found your research so helpful.

write a personal essayreflective essay on writingi can t write essays

Some genuinely interesting details you have written.Helped me a lot, just what I was looking for : D.

Very good info thanks so much!

I really admire your writing!

A round of applause for your blog.Much thanks again. Will read on…

I loved your article.Thanks Again. Fantastic.

Great blog post.Much thanks again. Fantastic.

Thank you ever so for you post.Really thank you! Will read on…

Very good information thanks so much!

I really liked your blog article.Thanks Again. Fantastic.

Really informative post.Much thanks again. Will read on…

Dead composed subject material, Really enjoyed studying.

Thank you ever so for you blog post.Really thank you! Fantastic.

Wow, great blog post. Great.

I just saved your webpage.

387216 816398Thank you a good deal for giving every person an extraordinarily particular possiblity to check guidelines from here. 330118

how long for propecia to work – finasteride and minoxidil finasteride pills

Great info. Lucky me I found your sitte by chance (stumbleupon).I’ve book marked it for later!

Thank you for your post.Really thank you! Really Cool.

I’ll immediately grab your rss feed as I can not to find your email subscription hyperlink or newsletter service. Do you have any? Please allow me realize so that I may just subscribe. Thanks.

Definitely, what a great blog and enlightening posts, I definitely will bookmark your blog.Best Regards!

Very good blog post. Cool.

Enjoyed every bit of your blog.Really thank you! Will read on…

clomid tablets – clomid otc clomiphene online

Wow, great blog.Much thanks again. Keep writing.

Looking forward to reading more. Great article post. Fantastic.

Wow, great blog article.Really thank you! Fantastic.

Wow, great blog article.Much thanks again. Much obliged.

I really liked your post. Cool.

I loved your article.Really thank you! Want more.

online pharmacy weight loss erectile dysfunction medications – canadian online pharmacy reviewscanada pharmacy coupon

Say, you got a nice blog.Much thanks again. Cool.

ivermectin praziquantel horses ivermectin 4000 how to treat heartworms with ivermectin how to use ivermectin pour on for humans

I will immediately seize your rss feed as I can at find your email subscription hyperlink or newsletter service. Do you have any? Please let me know so that I may just subscribe. Thanks.

Thank you ever so for you article.Really looking forward to read more. Much obliged.

Good info. Lucky me I reach on your website by accident, I bookmarked it.

does hydroxychloroquine hydroxychloroquine clinical trial hydrchloroquine

wow, awesome blog article. Awesome.

Very neat article post.Thanks Again.

It was very well authored and easy to understand. Thanks alot.

Say, you got a nice blog article.Really looking forward to read more. Cool.

A round of applause for your article.Really looking forward to read more. Great.

Very neat blog.Thanks Again. Will read on…

wow, awesome post.Really looking forward to read more. Really Cool.

Appreciate you sharing, great article post.Really looking forward to read more. Great.

Wow, great article.Really thank you! Much obliged.

Very neat blog.Really looking forward to read more. Great.

Muchos Gracias for your blog article.Thanks Again. Cool.

write essay onlinewrite good essaywhat to write about in college essay

Created hectic people that want to be much more effective and also efficient .

For all your home and also household needs!

purchase stromectol – stromectol for sale online stromectol tablets uk

Great post.Much thanks again. Fantastic.

Awesome blog article.Thanks Again. Much obliged.

Very good article.Thanks Again. Keep writing.

All from one little pill, Phenomenal provides you outstanding energy!

Peculiar article, just what I wanted to find.|

Awesome article.|

Awesome blog article.Really looking forward to read more. Cool.

Thanks for sharing I want you to see me naked

Very neat blog post.Really thank you! Cool.

Say, you got a nice post.Really looking forward to read more. Keep writing.

A big thank you for your blog article.Much thanks again.

I loved your article post. Will read on…

Your blog post contained innovative and also unique ideas that were motivating for viewers.

I couldn’t refrain from commenting. Perfectly written!

A round of applause for your blog.Thanks Again. Keep writing.

Когда я искал 13 000 рублей на ремонт велосипеда, друзья посоветовали yelbox.ru. Там я нашел множество полезных советов о том, как взять [url=https://yelbox.ru/]займы на карту[/url] , и список лучших МФО. Был рад обнаружить, что некоторые предоставляют займы без процентов!

Wow, great blog.Much thanks again. Fantastic.

Thank you for your blog post.Thanks Again. Want more.

Awesome article.Really looking forward to read more.

Awesome post.Thanks Again. Awesome.

I really liked your blog. Keep writing.

Appreciate you sharing, great blog.Thanks Again. Want more.

I was able to find good info from your content.

I was able to find good info from your articles.

Very good information. Lucky me I found your website by accident (stumbleupon). I have book marked it for later.

Looking forward to reading more. Great article post.Thanks Again.

Fantastic blog article.Really looking forward to read more. Fantastic.

I really liked your blog post.Really thank you! Want more.

Thank you for your blog article.Much thanks again. Awesome.

Great blog.Much thanks again. Keep writing.

You always locate a method to make me smile. I’m always thrilled by your intelligence and knowledge.

Produced busy people who want to be more efficient and successful .

Very neat blog post.Much thanks again.

Say, you got a nice blog post. Great.

Saved as a favorite, I love your web site!

Really informative blog.Really thank you! Awesome.

Appreciate you sharing, great article post.Really thank you! Great.

bookmarked!!, I like your website!

Срочно нужны деньги, и не хотите сталкиваться с отказами? Наши срочные займы без отказа на сайте wikizaim.ru – ваш надежный выход!

Мы сотрудничаем с надежными МФО, которые готовы одобрить вашу заявку в кратчайшие сроки. Не теряйте времени на бесконечные ожидания и заполнение бумажек. Оформите заявку онлайн, и вы получите ответ моментально.

С нашей помощью вы сможете решить срочные финансовые вопросы без лишних затрат времени. У нас выгодные условия и конкурентоспособные процентные ставки. Получите займ срочно без отказа на wikizaim.ru и решите свои финансовые проблемы немедленно!

Very good article.Really thank you! Really Cool.

Serum has a Wavetable editor built right in- you can create your own wavetables in a variety of ways. Import audio directly from audio files – Serum has a …

Thank you ever so for you blog article.Really looking forward to read more. Really Cool.

Appreciate you sharing, great blog. Cool.

Awesome post.Much thanks again. Really Cool.

Really informative blog article.Thanks Again. Fantastic.

Wow, great blog.Really looking forward to read more. Really Cool.

Wow, great blog.Much thanks again.

Great article.Really looking forward to read more. Great.

wow, awesome post. Great.

Well-done article! If you’re looking for a writer, I’m ready and eager to help

Thank you ever so for you article post.Really thank you! Really Great.

Very neat article.Thanks Again. Really Great.

I really liked your blog.Really looking forward to read more. Much obliged.

Fantastic article.Really looking forward to read more. Fantastic.

Thanks for your personal marvelous posting! I actually enjoyed reading it, you may be a great author. I will make certain to bookmark your blog and will eventually come back someday. I want to encourage yourself to continue your great posts, have a nice day!|

Very good article post.Thanks Again.

Awesome blog. Fantastic.

Wow, great post. Awesome.

I loved your article.Thanks Again. Great.

Very informative article.Much thanks again. Awesome.

Awesome article post.Really looking forward to read more. Want more.

Fantastic website with a wealth of knowledge. In addition to sharing it on Delicious, I’m forwarding it to a few friends. Naturally, I value your work.

I really liked your blog article.Thanks Again. Fantastic.

A round of applause for your blog article.Much thanks again. Want more.

Say, you got a nice post.Thanks Again.

A round of applause for your article. Will read on…

Say, you got a nice blog article.Really looking forward to read more. Much obliged.

Thank you for your blog.Really looking forward to read more. Will read on…

Wow, great blog article. Really Cool.

I really like and appreciate your post. Really Great.

Thank you ever so for you blog.Really looking forward to read more. Much obliged.

I really liked your blog post.Much thanks again. Want more.

I really liked your blog article.Really thank you! Great.

Muchos Gracias for your blog article.Really thank you! Cool.

Enjoyed every bit of your article.Really thank you! Want more.

wow, awesome article post.Really looking forward to read more. Much obliged.

Great blog post.Really thank you!

Very good article post.Really thank you! Really Cool.

Very informative article post.Thanks Again. Cool.

Привет, друзья! Готовитесь к семейному торжеству, но чувствуете, что нужна дополнительная финансовая поддержка? Портал zaim-fin.ru придет вам на помощь! Здесь вы найдете не только возможность получить займы для организации праздника, но и полезные советы о том, как сэкономить на подготовке, какие аспекты учесть при выборе места и проведения, и как сделать ваше торжество незабываемым для вас и ваших гостей. Благодаря zaim-fin.ru вы сможете легко и весело подготовиться к вашему семейному празднику и сделать его по-настоящему запоминающимся!

Привет, друзья! Хотите обновить технику в своем доме, но не знаете, с чего начать? Портал zaim-fin.ru поможет вам решить эту задачу! Здесь вы найдете ряд МФО, готовых предоставить займы для покупки новой бытовой техники. На портале также доступно множество полезных советов о том, как выбрать подходящую модель, какие параметры учитывать при выборе, и как не переплатить за покупку. Благодаря zaim-fin.ru вы сможете легко и удобно обновить свою технику и сделать вашу жизнь в доме еще комфортнее и приятнее!

Say, you got a nice blog article.Really looking forward to read more. Awesome.

Great blog post.Really thank you!

I couldn’t refrain from commenting. Perfectly written!|

Enjoyed every bit of your blog post.Much thanks again. Awesome.

Really informative blog post.Really thank you! Much obliged.

Say, you got a nice blog post.Thanks Again. Really Great.

I really liked your post.

Awesome blog post.

wow, awesome article post. Fantastic.

I really like and appreciate your blog.Much thanks again. Will read on…

elementor

Thank you ever so for you blog article. Great.

I’d like to find out more? I’d want to find out more details.|

Really informative article post. Fantastic.

A round of applause for your post.Thanks Again. Much obliged.

Семейное гнездышко в окружении природы

18. Современный дом из бруса 9х12: дизайнерские решения

одноэтажный дом из бруса 9х12 [url=https://domizbrusa9x12spb.ru/]https://domizbrusa9x12spb.ru/[/url] .

Наша группа опытных мастеров готова предъявить вам передовые методы, которые не только гарантируют прочную протекцию от холодных воздействий, но и подарят вашему зданию модный вид.

Мы эксплуатируем с самыми современными строительными материалами, подтверждая долгосрочный продолжительность работы и замечательные результаты. Утепление внешнего слоя – это не только экономия на прогреве, но и забота о экосистеме. Энергоспасающие инновации, какие мы применяем, способствуют не только своему, но и сохранению природных ресурсов.

Самое основополагающее: [url=https://ppu-prof.ru/]Стоимость утепления фасада дома[/url] у нас начинается всего от 1250 рублей за м²! Это доступное решение, которое метаморфозирует ваш резиденцию в подлинный комфортный местечко с минимальными издержками.

Наши работы – это не всего лишь теплоизоляция, это составление территории, в где все деталь показывает ваш уникальный образ. Мы берем во внимание все твои требования, чтобы осуществить ваш дом еще еще более приятным и привлекательным.

Подробнее на [url=https://ppu-prof.ru/]веб-сайте компании[/url]

Не откладывайте занятия о своем жилище на потом! Обращайтесь к исполнителям, и мы сделаем ваш домик не только уютнее, но и по последней моде. Заинтересовались? Подробнее о наших делах вы можете узнать на интернет-портале. Добро пожаловать в универсум удобства и стандартов.

A big thank you for your article.Really thank you! Great.

Great blog. Cool.

Great article post.Much thanks again. Great.

wow, awesome blog.Much thanks again. Want more.

Great blog post.Much thanks again. Will read on…

Muchos Gracias for your post.Much thanks again.

Very neat blog post. Really Great.

Fantastic post. Want more.

Enjoyed every bit of your blog post.Really looking forward to read more. Keep writing.

Say, you got a nice blog post.Thanks Again. Cool.

A big thank you for your article.Really thank you! Cool.

Fantastic blog.Really looking forward to read more. Great.

Very informative blog. Cool.

Great article post. Will read on…

A big thank you for your blog post.Much thanks again. Great.

Really informative blog post. Great.

I loved your article post.Thanks Again.

Say, you got a nice blog.Much thanks again.

I really liked your post. Really Great.

Muchos Gracias for your blog article.Really looking forward to read more. Want more.

wow, awesome article.Much thanks again. Awesome.

Awesome post.|

Enjoyed every bit of your article.Thanks Again. Really Cool.

Awesome article. Want more.